「ghcr.io」を「ghrc[.]io」にタイプミスするとGitHubの資格情報が盗まれるとの指摘

GitHubのコンテナレジストリ「ghcr.io」に酷似したドメイン「ghrc[.]io」が、ユーザーの資格情報を送信させようとしていると報告されました。ユーザーの打ち間違い(タイプミス)を利用したタイポスクワッティング攻撃ではないかと指摘されています。

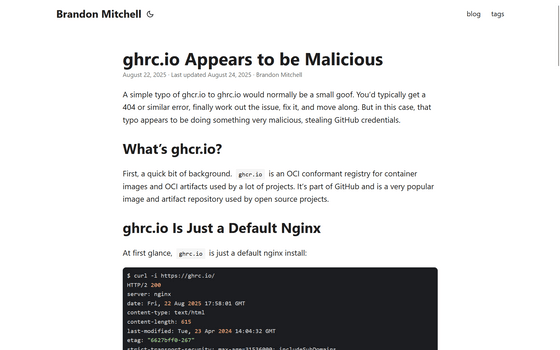

ghrc.io Appears to be Malicious | Brandon Mitchell

https://bmitch.net/blog/2025-08-22-ghrc-appears-malicious/

ソフトウェアエンジニアのブランドン・ミッチェル氏によると、ghrc[.]ioにアクセスしても一般的なデフォルトのNginxウェブサーバーページが表示されるだけですが、/v2/エンドポイントはOCIの動作を模倣しつつデフォルトのNginxとは異なる動作をするとのこと。

他のレジストリと比較すると、401ステータス、www-authenticateヘッダー、エラーメッセージはOCI仕様の標準に似たものが使われていますが、www-authenticateヘッダーは、Docker、containerd、podman、およびKubernetesで使用される各種CRIなどさまざまなOCIクライアントにユーザー資格情報を送信するように指示していました。

ミッチェル氏は「デフォルトのnginxインストールでこのヘッダーを構成する正当な理由はなく、サーバーの他の部分からも、これがコンテナレジストリではないことが示されています。すべての兆候は、これが資格情報窃取を目的としたタイポスクワッティング攻撃であることを示しています」と指摘しました。

例えば、「docker login ghrc.ioを実行。GitHubアクションでdocker/login-actionを使用し、レジストリにghrc[.]ioを指定。ghrc[.]ioのレジストリ資格情報でKubernetesシークレットを作成し、タイプミスしたホストからイメージをプルしようとする」といった処理で、資格情報が漏えいする可能性があるとのことです。

ミッチェル氏は「誤って間違ったサーバーにログインしてしまった場合は、パスワードを変更し、使用したPATを無効化し、GitHubアカウント内で悪意のある活動がないか確認してください。攻撃者は、この資格情報を使用してghcr.ioリポジトリに悪意のあるイメージをプッシュしたり、使用されたログイン資格情報によってはGitHubアカウントに直接アクセスする可能性があります」と述べました。

・関連記事

GitHubで非公開にされたはずのリポジトリがMicrosoftのAIアシスタント「Copilot」を通じて公開されていたという指摘 - GIGAZINE

GitHubで別のユーザーになりすまして悪意あるコードを追加しようとする攻撃が確認される - GIGAZINE

GitHubの通知メールを利用してセキュリティチームだと思い込ませようとするマルウェアが登場 - GIGAZINE

GoogleやMicrosoftの著名なオープンソースプロジェクトからGitHubトークンが漏えいしていたことが判明 - GIGAZINE

・関連コンテンツ

in ネットサービス, セキュリティ, Posted by log1p_kr

You can read the machine translated English article It has been pointed out that mistyping '….